- Le dernier piratage a paralysé l’échange cryptographique basé en Inde à hauteur de plus de 230 millions de dollars

- Des efforts de rétablissement sont actuellement en cours, les coupables étant également identifiés

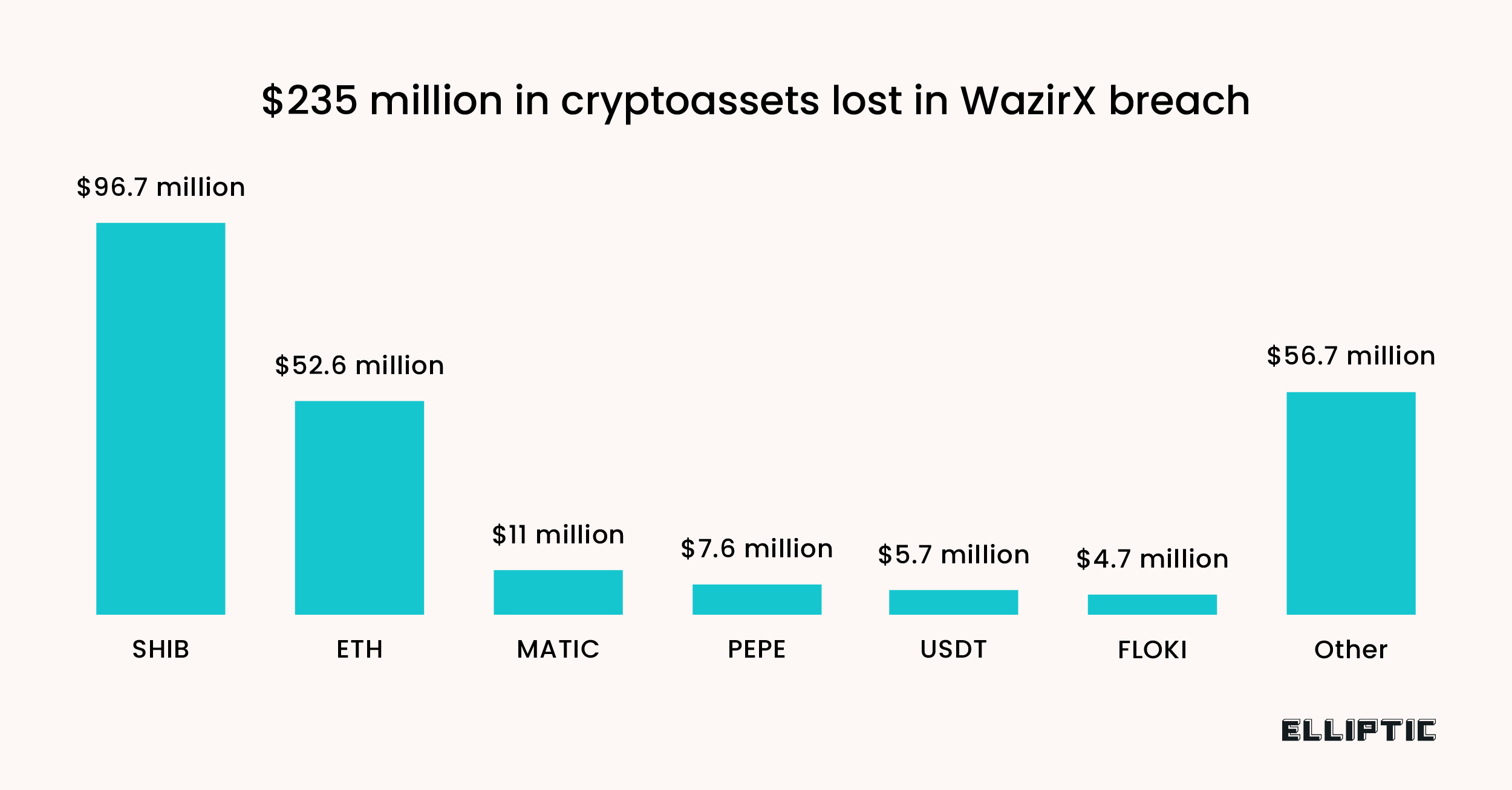

En tant qu’investisseur crypto chevronné avec des années d’expérience à mon actif, j’ai été témoin de ma juste part de la volatilité des marchés et des failles de sécurité. Le dernier piratage de WazirX, un échange indien de crypto-monnaie, m’a pour le moins laissé mal à l’aise. Avec plus de 230 millions de dollars de jetons volés en une seule attaque, cela nous rappelle brutalement les risques liés à l’investissement dans cet espace.

Hier, WazirX, un échange de crypto-monnaie bien connu en Inde, a dû suspendre momentanément toutes les demandes de retrait en raison d’une faille de sécurité entraînant le vol d’environ 230 millions de dollars de jetons. Cependant, en une journée, il semble que les auteurs aient été retrouvés.

Sur la base d’une étude menée par Elliptic, une société d’analyse de blockchain bien connue, on pense que le tristement célèbre groupe cybercriminel Lazarus était responsable de l’orchestration de ce vol important.

L’ombre de la Corée du Nord

En tant que chercheur étudiant la cybercriminalité, j’ai découvert le tristement célèbre groupe Lazarus. Ce groupe a fait la une des journaux pour son implication dans divers braquages de crypto-monnaie très médiatisés au fil des ans. Ils se sont bâtis une formidable réputation, ciblant principalement les institutions financières et les bourses de crypto-monnaie. À l’aide de méthodes sophistiquées, ils infiltrent les systèmes et exploitent toutes les vulnérabilités qu’ils découvrent.

Le rôle du groupe Lazarus dans ce vol s’inscrit dans une tendance plus large de cyberattaques liées à l’administration nord-coréenne. Ce groupe a été impliqué dans divers incidents très médiatisés, tels que l’attaque du ransomware WannaCry en 2017 et d’importants vols de cryptomonnaies. Leurs actions sont soupçonnées de financer les activités du gouvernement nord-coréen, l’aidant ainsi à contourner les sanctions internationales.

Le rapport d’Elliptic a également révélé que peu de temps après le braquage,

« … a échangé plusieurs jetons avec Ether via différentes plateformes décentralisées, une étape préliminaire courante dans la procédure de blanchiment. »

Une autopsie

Initialement, les pirates ont récupéré 96 millions de dollars de SHIB, 52 millions de dollars d’ETH et 11 millions de dollars de MATIC de l’échange. La conversion de ces jetons en ETH est remarquable, car un ETF Spot basé sur Ethereum est sur le point d’être lancé aux États-Unis. On s’attend largement à ce que cet ETF augmente considérablement le prix de l’Ethereum, établissant potentiellement un nouveau record absolu pour la deuxième plus grande crypto-monnaie en termes de capitalisation boursière.

Avant qu’un rapport d’enquête complet ne soit publié par la bourse, Mudit Gupta de Polygon a fourni une explication détaillée de la façon dont le piratage s’est produit.

L’exécutif a découvert que les pirates avaient effectué un essai de leur attaque sur la blockchain neuf jours avant la violation réussie. Ils y sont parvenus en infiltrant et en vidant le portefeuille multi-signature de la bourse via une version malveillante améliorée. De plus, a-t-il mentionné,

« Deux clés privées sur quatre ont été directement accessibles, tandis que les deux autres ont été obtenues par phishing de signature suite à la compromission d’une interface utilisateur ou d’un portefeuille. »

WazirX a rassuré ses utilisateurs sur le fait qu’ils collaborent avec des professionnels des forces de l’ordre et de la cybersécurité pour enquêter sur l’incident et tenter de récupérer les fonds volés. Cependant, il est important de noter que les récentes cyberattaques du groupe Lazarus n’ont pas donné lieu à des poursuites judiciaires complètes. Par conséquent, récupérer les fonds dans la situation actuelle pourrait présenter un défi.

« Oui, mais KYC ne veut rien dire car les comptes vérifiés KYC peuvent être facilement achetés en ligne pour <100 $. »

- EUR USD PREVISION

- EUR CHF PREVISION

- WLD PREVISION. WLD crypto-monnaie

- XRP PREVISION. XRP crypto-monnaie

- BTC PREVISION. BTC crypto-monnaie

- CKB PREVISION. CKB crypto-monnaie

- CHZ PREVISION. CHZ crypto-monnaie

- CLV PREVISION. CLV crypto-monnaie

- KDA PREVISION. KDA crypto-monnaie

- TON PREVISION. TON crypto-monnaie

2024-07-19 15:35